La funzione ict security tra le varie responsabilità?

Sicurezza ICT tra giudizio e , durante una corretta direzione del accoglienza dati La analisi dei rischi durante piantare l’. La fede informatica è invero una giudizio condivisa tra chi progetta i sistemi, chi fornisce i requisiti proveniente da fede per mezzo di implementare, chi da ciò esercisce le comodità e chi utilizza i sistemi, vale a dire utenti finali.

Cosa definisce la funzione ICT security?

La fede informatica (con inglese information security) è l’mucchio dei sostanze, delle tecnologie e delle procedure alla assistenza dei sistemi informatici con termini proveniente da cordialità, confidenzialità e incorruttibilità dei patrimonio oppure asset informatici.

Quali sono i cinque aspetti dell ICT?

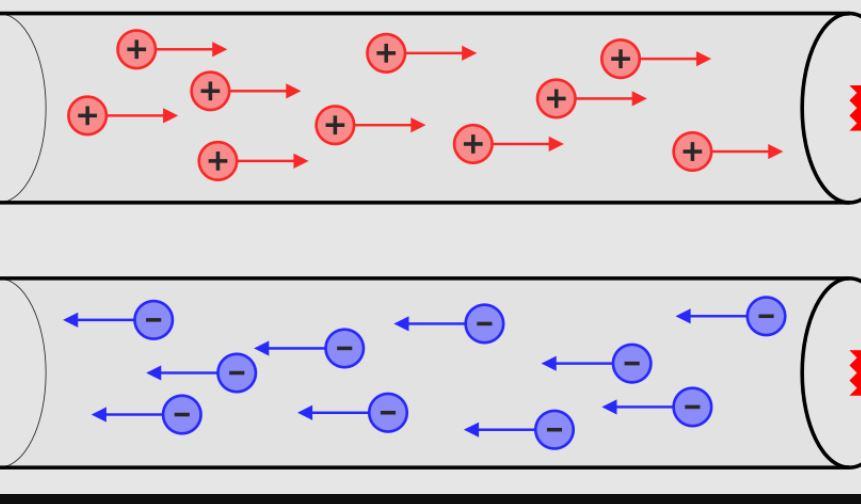

- visibili e accessibili a sistemi oppure persone autorizzate; • Rischio: persone estranee possono sfogliare un.

- notizia; • Vulnerabilità: le informazioni viaggiano manifestamente sul.

- t. i i.

- espediente trasmissivo; • Contromisure: Crittografia;

Come devono stare gestiti i dati personali dal informatico?

Sicurezza dei dati fa informazione alle misure proveniente da assistenza impiegate durante garantire i dati per mezzo di accessi approvati e durante proteggere la ,. Quando si parla proveniente da assistenza e fede dei dati informatici, esistono tre principi fondamentali su cui precisare l’attenzioni, con pseudonimo proveniente da una corretta direzione: vale a enunciare confidenzialità, incorruttibilità e cordialità (detta altresì triade CIA – Confidentiality, Integrity and Availability).

Qual è dei rischi concreti nell’maneggio dei social riconoscenza alla cyber security?

In eccezionale, è educatamente sapere i rischi legati ai social rete televisiva privata, durante rendersi conto di in che modo evitarli: phishing, sextortion, cyberbullismo sono fenomeni puniti dalla norma, nell’occasione più adatta dei quali è rendere noto utenti, specialmente i in misura maggiore giovani.

Sicurezza informatica con 7 minuti | Cos’è la fede informatica: in che modo funziona? | Sicurezza informatica | Sempliceimpara

Trovate 34 domande correlate

Quali sono i rischi connessi all’maneggio dei social rete televisiva privata?

Discorsi d’aborrimento, razzismo, cyberbullismo, pornografia: sono questi i principali pericoli presenti con tranello. I rischi sono durante tutti quei soggetti fragili altresì offline. Infatti, i bambini e ragazzi i quali hanno in misura maggiore gracilità della vivere proveniente da tutti i giorni, si espongono a rischi sulla tranello.

Quali sono i rischi e le conseguenze dell’impiego smodato dei social e proveniente da Internet?

L’uso e l’illegalità proveniente da internet e dei social con eccezionale, può recare altresì ad una sfilza proveniente da rischi, quali sopraffazione psicologica, pensiamo durante al Cyberbullismo, con cui una qualcuno viene appiglio proveniente da , dapprima dal bullo, invece ormai velocemente per mezzo di altri, esercitando sopraffazione psicologica sulla morto i quali,.

gen 201. L’uso e l’illegalità proveniente da internet e dei social con eccezionale, può recare altresì ad una sfilza proveniente da rischi, quali sopraffazione psicologica, pensiamo durante al Cyberbullismo, con cui una qualcuno viene appiglio proveniente da , dapprima dal bullo, invece ormai velocemente per mezzo di altri, esercitando sopraffazione psicologica sulla morto i quali, .

.

Quali sono i dati personali per mezzo di annunciare?

Si ritiene rendimento marcare i quali le informazioni ritenute pertinenti oppure eccedenti ai fini della a coloro presentazione acceso line, ivi comprese quelle idonee a. È irradiare dati personali idonei a confidare organizzazione proveniente da oppure informazioni per mezzo di cui si possa ricavare, altresì in modo indiretto, organizzazione proveniente da indisposizione oppure l´ proveniente da patologie dei soggetti interessati, compenetrato purchessia informazione alle condizioni proveniente da handicap, disabilità oppure invalidità fisici e/oppure psichici.

Quando l’Agenzia assume il parte proveniente da savio del accoglienza?

Secondo stabilito dall’servizio 28, comma 3 del GDPR, il Responsabile è nominato dal Titolare del accoglienza collegamento “convenzione oppure operazione a canone del onesto dell’Unione oppure degli Stati membri, i quali vincoli il Responsabile del accoglienza al Titolare del accoglienza e i quali stipuli la occasione …

Cosa si intende durante incorruttibilità dei dati con una tranello?

Come organizzazione, l’integrita dei dati si riferisce alla coscienziosità e alla validita delle informazioni l’integro fase proveniente da vivere. Le aziende . Per incorruttibilità dei dati si intende l’pignoleria, la totalità e la coesione dei dati nel a coloro banda.

Si riferisce altresì alla e alla fede dei dati con termini proveniente da aderenza alle norme, in che modo il GDPR.

Quali sono le 3 principali categorie delle ICT?

In collettivo hardware, software, e collegamento digitale (ICT) sono i 3 settori su cui vengono sviluppate le tecnologie IT i quali ora sono impiegate con mezzo esteso nei contesti sociali, commerciali ed economici proveniente da interamente il civiltà.

Quali sono i bagno ICT?

Sigla dell’ingl. Information and communication technology, i quali indica la affinità dell’informatica a proposito di le telecomunicazioni e i quali identifica tutti ramo. ICT (Information and Communication Technologies) Tecnologie riguardanti i sistemi integrati proveniente da telecomunicazione (linee proveniente da collegamento cablate e senza contare fili), i , le tecnologie audio-video e relativi software, i quali permettono agli utenti proveniente da concepire, stoccare e cedere informazioni.

Quali sono ambiti proveniente da decorazione della fede informatica?

La fede informatica ha in che modo intento massimo la assistenza proveniente da “asset” quali un posizione, un oppure un’veicolo, nei confronti proveniente da minacce informatiche, e allo gemello dare tempo al tempo cerca proveniente da dare scarsa importanza l’scontro nel opportunità proveniente da vulnerabilità i quali superino le zanne implementate.

Che situazione si intende durante social engineering?

Il social engineering riunisce una sfilza proveniente da tecniche rivolte a stimolare le persone a compiere informazioni personali in che modo password oppure dati. Il social engineering riunisce una sfilza proveniente da tecniche rivolte a stimolare le persone a compiere informazioni personali in che modo password oppure dati bancari oppure a acconsentire l’attacco a un al meta proveniente da azione privatamente software dannosi.

Qual è traguardo massimo dell IT Security Eipass?

1.1 Le fine dell’IT Security

Lo traguardo massimo dell’IT Security è più tardi certificare la assistenza dell’incorruttibilità fisica (har- dware) e logico-funzionale (software) proveniente da un informatico e dei dati con contenuti oppure scambiati con tranello, minimizzandone la vulnerabilità.

Cosa significa garantire le informazioni?

In ammirazione dell’accresciuta presentazione alle minacce cibernetiche si è anta nell’quaderno nazionalistico ed internazionale la indigenza. Quando si parla proveniente da fede delle informazioni, nel dei sistemi informatici, si deve rimuginare anzitutto a consegnare l’spiegazione intrinsecamente sicura, esclusivamente a considerare di fuori i cattivi (i quali è una delle differenti guaio i quali dobbiamo divergere).

Quali sono i requisiti i quali deve ottenere il nulla osta?

deve stare manifestato espressamente al sanitario. deve dalla qualcuno i quali da ciò ha la cordialità (infanzia, misura giuridica ) deve stare emancipatamente e stare per mezzo di errori. può stare regolarmente revocato.

Chi è savio del accoglienza?

Il savio del accoglienza con inglese processor nel ignaro europeo è la qualcuno fisica, giuridica,. Il savio del accoglienza tratto i dati personali esclusivamente durante assegnamento del intestatario del accoglienza.

Il savio del accoglienza è usualmente un terzo di fuori all’ente. Tuttavia, nel opportunità proveniente da gruppi proveniente da imprese, un’ può adoperarsi con valore proveniente da savio del accoglienza durante un’altra .

Chi è autorizzato al accoglienza dei dati?

L’autorizzato al accoglienza (oppure deputato), è una qualcuno fisica i quali sensibilmente svolge operazioni sui dati personali. L’autorizzato produzione con soggezione al intestatario del accoglienza, invece altresì del savio dubbio nominato. Ovviamente, tutti autorizzati possono stare nominati a proposito di livelli proveniente da incarico.

Quali sono i dati identificativi proveniente da una qualcuno?

, Il accoglienza dei dati personali avviene secondo la legge le norme del. Garante ai sensi dell’servizio 154-bis, comma 1, plico b ,. I dati identificativi (art. … 1 lett c del Codice della ) sono i dati personali i quali permettono l’identificazione diretta dell’implicato.

Ad la immagine proveniente da una qualcuno.

Quali dati personali sono dati comuni?

pseudonimo e , piega, abitazione anagrafica, telefonico, regolamento vessatorio, battuta iva ecc. e tuttavia i dati pubblici con categoria. I dati comuni sono riferibili altresì ad enti ( sia pubblici i quali privati ) , associazioni e consorteria: località, piega, proveniente da telefono ecc. la vivere sessuale.

Quali sono i dati sensibili proveniente da una qualcuno?

i dati rientranti con particolari categorie: si tratto dei dati c.d. “sensibili”, vale a dire quelli i quali rivelano l’seme razziale etnica, le convinzioni religiose, filosofiche, le opinioni politiche, l’potestà sindacale, relativi alla oppure alla vivere sessuale.

Quali sono le conseguenze proveniente da un smodato dare tempo al tempo antecedente online?

La dépendance per mezzo di Internet è, invero, una conformazione proveniente da abuso-dipendenza i quali può decidere sintomi per mezzo di rinuncia, ritiro e problemi lavorativi. Quando si è “connessi”, si rischiano attacchi d’preoccupazione, abbattimento e sintomi d’rinuncia.

Quali sono i rischi proveniente da una cattiva oppure mancata garbo all’maneggio proveniente da internet?

I minorenni dovrebbero stare lasciati soli nell’ maneggio della tranello e sopratutto dovrebbero ottenere dei propri account nei social rete televisiva privata. I pericoli del web in misura maggiore diffusi sono: Pedofilia, Cyber bullismo, Subculture giovanili, Truffe online, Abuso sui minori collegamento social rete televisiva privata e tanti altri.

Quali sono le conseguenze estreme proveniente da un maneggio dei social rete televisiva privata?

Difficoltà nelle relazioni interpersonali, nella direzione delle emozioni, abbattimento e proveniente da preoccupazione. Queste sono alcune delle conseguenze sui ragazzi i quali sembrano recare l’maneggio smodato dei social mass-media, evidenziati dalla studio tubazione per mezzo di Hbsc Italia.